vps不仅能建站,还能进行ddos攻击。解密互联网黑市上DDoS哪些事……

DDOS攻击也叫做分布式拒绝服务攻击,利用VPS可以进行攻击,其英文全称为Distributed Denial of Service attack。DDOS攻击的主要目的是使目标电脑的网络或系统资源耗尽,使服务暂时中断或停止,导致其对目标客户不可用。

DNS泛洪攻击是什么?

DNS泛洪是一种分布式拒绝服务(DDoS)攻击,其中攻击者瞄准属于给定区域的一个或多个域名系统(DNS)服务器,试图阻碍该区域及其子区域的资源记录的解析。

DNS服务器是互联网的“路线图”,帮助请求者找到他们寻求的服务器。DNS区域是域名系统(DNS)中域名空间的不同部分。对于每个区域,管理职责被委派给单个服务器集群。

在DNS泛洪攻击中,犯罪者试图用明显有效的流量来覆盖给定的DNS服务器(或多个服务器),压倒服务器资源并阻碍服务器将合法请求定向到区域资源的能力。

DNS泛洪攻击攻击描述

DNS泛洪攻击应与DNS放大攻击明确区分开来。DNS放大是一种不对称的DDoS攻击,攻击者通过欺骗性目标IP发出一个小的查询查询,使得欺骗目标成为更大的DNS响应的接收者。通过这些攻击,攻击者的目标是通过不断耗尽带宽容量来使网络饱和。

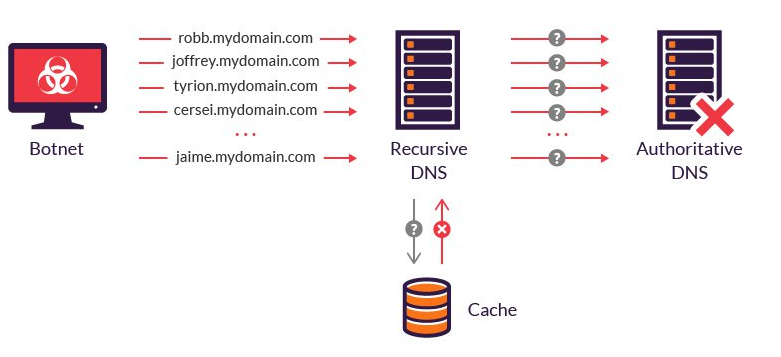

DNS泛洪是对称的DDoS攻击。这些攻击试图通过大量UDP请求耗尽服务器端资产(例如,内存或CPU),这些UDP请求由在多个受损僵尸网络机器上运行的脚本生成。

DNS泛洪攻击被认为是UDP泛洪攻击的变种,因为DNS服务器依赖UDP协议进行名称解析,并且是第7层攻击。使用基于UDP的查询(与TCP查询不同),永远不会建立完整的电路,因此更容易实现欺骗。

要使用DNS泛洪攻击DNS服务器,攻击者通常从多个服务器运行脚本。这些脚本从欺骗的IP地址发送格式错误的数据包。由于DNS Flood等第7层攻击无需响应即可生效,因此攻击者可以发送既不准确也无法正确格式化的数据包。

攻击者可以欺骗所有数据包信息,包括源IP,并使攻击看起来来自多个来源。随机分组数据还有助于违规者避免常见的DDoS保护机制,同时也像IP过滤(例如,使用Linux IPtables)完全无用。

另一种常见类型的DNS泛洪攻击是DNS NXDOMAIN泛洪攻击,其中攻击者通过对不存在或无效的记录请求来充斥DNS服务器。DNS服务器消耗其所有资源以查找这些记录,其缓存填充了错误请求,并且最终没有资源来提供合法请求。

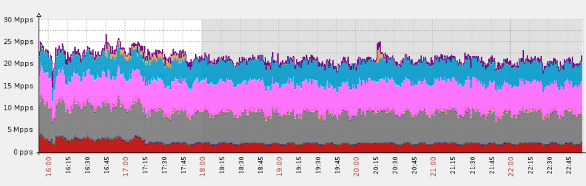

Imperva缓解了大规模的DNS泛滥,峰值超过25Mpps(每秒百万包)

DNS泛洪攻击缓解方法

对于内部部署解决方案来说,像DNS泛洪这样的大型第3层攻击非常难以缓解。

Imperva减轻DNS洪水的方法简单而轻松。该解决方案由专用的反DDoS“DNS保护”服务启用。使用DNS保护,客户端能够在其DNS权威服务器前部署Imperva的多数据中心网络,而无需对其现有区域文件设置进行任何更改。

通过DNS保护,Imperva成为所有传入DNS查询的目标,这些查询将在到达其原始路径时进行清理。

然后,Imperva用户可以继续设置自己的自定义阈值,为更可能合法的“安全”查询提供不同的值。此外,用户还可以通过选择刷新所有缓存数据或有选择地刷新特定DNS记录来手动强制执行DNS清新。

转载请注明:小猪云服务器租用推荐 » DDoS分支DNS泛洪攻击,你还敢说服务器很安全吗?