云服务器上的虚拟防火墙与物理防火墙的区别是什么?

虚拟防火墙是一种防火墙设备或服务,可为虚拟化环境中的云服务器(ECS)提供网络流量过滤和监控。与传统的网络防火墙一样,虚拟防火墙会检查数据包并使用安全策略规则来阻止云服务器之间未经批准的通信。虚拟防火墙通常部署为软件设备。

什么是DoS攻击?

DOS是一种攻击,用于拒绝合法用户访问某个资源,例如访问网站,网络,电子邮件等,或者使其速度极慢。DoS是DenialofService的首字母缩写。这种类型的攻击通常是通过同时点击具有太多请求的Web服务器等目标资源来实现的。这导致服务器无法响应所有请求。这可能会导致服务器崩溃或速度降低。

从互联网上切断一些业务可能会导致重大业务或资金损失。互联网和计算机网络为很多企业提供动力。支付网关,电子商务网站等一些组织完全依赖互联网来开展业务。

有两种类型的Dos攻击即;

DoS– 此类攻击由单个主机执行

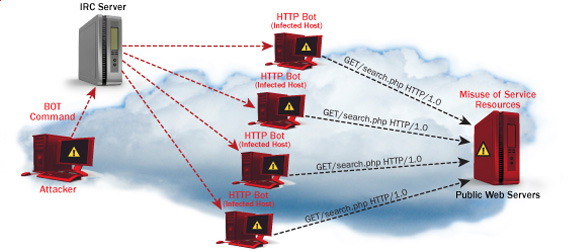

分布式ddos– 这种类型的攻击由许多受攻击的计算机执行,这些计算机都针对同一个受害者。它使用数据包充斥网络。

DoS攻击如何工作

让我们看看DoS攻击是如何执行的以及使用的技术。我们将研究五种常见类型的攻击。

死亡ping

ping命令通常用于测试网络资源的可用性。它的工作原理是将小数据包发送到网络资源。ping of death利用了这一点,并发送数据包超过TCP / IP允许的最大限制(65,536字节)。TCP / IP碎片将数据包分成发送到服务器的小块。由于发送的数据包大于服务器可以处理的数据包,因此服务器可能会冻结,重新启动或崩溃。

蓝精灵

此类攻击在Internet广播地址处使用大量Internet控制消息协议(ICMP)ping流量目标。回复IP地址欺骗了目标受害者的IP地址。所有回复都发送给受害者,而不是用于ping的IP。由于单个Internet广播地址最多可支持255个主机,因此smurf攻击会将单个ping放大255次。这样做的效果是使网络速度降低到不可能使用它的程度。

缓冲区溢出

缓冲区是RAM中的临时存储位置,用于保存数据,以便CPU在将其写回光盘之前对其进行操作。缓冲区有大小限制。这种类型的攻击会为缓冲区加载更多可容纳的数据。这会导致缓冲区溢出并破坏它所拥有的数据。缓冲区溢出的一个示例是发送文件名为256个字符的电子邮件。

数据包攻击

此类攻击使用较大的数据包。TCP / IP将它们分解为在接收主机上组装的片段。攻击者在发送数据包时对其进行操作,以便它们相互重叠。这可能导致目标受害者在尝试重新组装数据包时崩溃。

SYN攻击

SYN是Synchronize的简短形式。这种类型的攻击利用三次握手来建立使用TCP的通信。SYN攻击通过使用不完整的SYN消息充斥受害者来工作。这会导致受害者计算机分配从未使用过的内存资源,并拒绝访问合法用户。

DoS攻击工具

以下是可用于执行DoS攻击的一些工具。

Nemesy– 此工具可用于生成随机数据包。它适用于Windows。该工具可以从http://packetstormsecurity.com/files/25599/nemesy13.zip.html下载。由于程序的性质,如果您有防病毒软件,它很可能会被检测为病毒。

Land和LaTierra– 此工具可用于IP欺骗和打开TCP连接

Blast– 此工具可从http://www.opencomm.co.uk/products/blast/features.php下载

Panther– 此工具可用于使用UDP数据包淹没受害者的网络。

僵尸网络– 这些是因特网上的大量受损计算机,可用于执行分布式拒绝服务攻击。

DoS保护:防止攻击

组织可以采用以下策略来保护自己免受拒绝服务攻击。

SYN泛滥等攻击利用了操作系统中的漏洞。安装安全补丁有助于减少此类攻击的可能性。

入侵检测系统还可用于识别甚至阻止非法活动

防火墙可以通过识别其IP来阻止来自攻击者的所有流量,从而阻止简单的DoS攻击。

可以通过访问控制列表配置路由器,以限制对网络的访问并丢弃可疑的非法流量。

黑客活动:死亡之战

我们假设您使用Windows进行此练习。我们还假设您至少有两台位于同一网络上的计算机。在您未被授权的网络上,DOS攻击是非法的。这就是为什么您需要为此练习设置自己的网络。

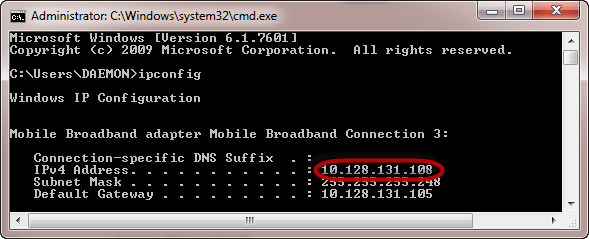

在目标计算机上打开命令提示符

输入命令ipconfig。您将获得类似于下面显示的结果

对于此示例,我们使用移动宽带连接详细信息。记下IP地址。注意:为了使此示例更有效,您必须使用LAN网络。

切换到要用于攻击的计算机并打开命令提示符

我们将使用65500的无限数据包ping受害计算机

输入以下命令

ping 10.128.131.108 -t | 65500

“ping”将数据包发送给受害者

“10.128.131.108”是受害者的IP地址

“-t”表示应该在程序停止之前发送数据包

“-l”指定要发送给受害者的数据负载

您将获得类似于下面显示的结果

使用数据包淹没目标计算机对受害者没有太大影响。为了使攻击更有效,您应该使用来自多台计算机的ping攻击目标计算机。

上述攻击可用于攻击路由器,Web服务器等。

如果要查看攻击对目标计算机的影响,可以打开任务管理器并查看网络活动。

右键单击任务栏

选择启动任务管理器

单击网络选项卡

您将获得类似于以下内容的结果

如果攻击成功,您应该能够看到增加的网络活动。

黑客活动:发起DOS攻击

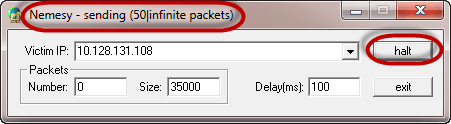

在这个实际场景中,我们将使用Nemesy生成数据包并使目标计算机,路由器或服务器泛滥。

如上所述,Nemesy将被您的反病毒检测为非法程序。您必须为此练习禁用防病毒。

从http://packetstormsecurity.com/files/25599/nemesy13.zip.html下载Nemesy

解压缩并运行程序Nemesy.exe

您将获得以下界面

在此示例中输入目标IP地址;我们使用了上面例子中使用的目标IP。

0表示包的数量表示无穷大。如果您不想发送无限数据包,可以将其设置为所需的数字

的大小字段指定要发送的数据字节和延迟规定的时间间隔以毫秒为单位。

单击“发送”按钮

您应该能够看到以下结果

标题栏将显示发送的数据包数

单击暂停按钮可停止程序发送数据包。

您可以监视目标计算机的任务管理器以查看网络活动。

想了解更多相关知识可以阅读《防御DDoS哪个厂商最靠谱,云高防云服务器大家用了都说好!》

转载请注明:小猪云服务器租用推荐 » 网络上哪些黑客是如何进行DoS与DDoS攻击的?