租用的云服务器空间到底能做些什么呢?

云计算的发展应用,租用服务器空间也逐渐受到众多企业和站长的欢迎,然而很多站长对于云服务模式并不了解,到底租一台云主机能干什么呢?

域名解析系统(DNS)是互联网域名与IP之间联系的一个重要组成部分,但一般来说我们很少关注它,直到出了问题的时候。曾经针对Dyn公司的DDoS攻击造成了美国东海岸与欧洲数万用户无法访问亚马逊,Paypal,Reddit和纽约时报等网站。DNS是内部和外部网络应用程序安全和运营的基础。DNS还可作为对组织至关重要的其他服务的主干,包括电子邮件,外部Web访问,文件共享和IP语音(VoIP)。但是,网络管理员可以采取一些措施来确保其DNS基础架构的安全性和灵活性,并避免安全隐患。

一、远程基础设施

随着现在越来越多的企业都基于云的云服务器,传统的服务器逐渐开始没落,如果云服务器受到攻击知乎,受害者的服务器上所挂的网站或者应用无法进行访问,从而使其无法开展业务。当您无法访问DNS服务器或信任他们提供的信息时,您的业务就会陷入停顿。

除了为Internet域名提供IP地址之外,DNS还为组织的网络提供基本的安全信息(例如,专门用于帮助防止垃圾邮件和网络钓鱼的记录,或旨在确保DNS提供的信息完整性的记录)服务器)。计算机安全工作通常侧重于以日志分析为中心的边缘和基于端点的安全措施。请务必记住,DNS查询和响应可以是有关网络活动的安全相关信息的丰富来源。DNS记录本身为合法用户和潜在攻击者提供有关组织基础架构的大量信息。

除日志外,监控DNS查询和来自网络流量的响应本身对于安全分析师来说是一种有用的策略。例如,监控进出组织的DNS服务器的典型流量可以帮助分析人员快速识别利用其名称服务器的拒绝服务攻击。

二、DNS最佳记住架构需要注意的4件事

在设计安全可靠的DNS基础架构时,请考虑以下案例:

1、只提供必须提供的服务。公司或个人第一件事就是确保服务器上只有使用服务器的各方所需的信息。如果您的域名必须由公有DNS解析,那么只有那些负责该功能的服务器,以及只有那些数据的公共服务器才能访问。所有其他DNS服务器和所有其他DNS数据应仅限于内部访问。这样就可以大大提高服务器安全性。

2、确保可用性。任何DNS服务器都应该是高可用性(HA)对或群集的一部分,这样如果一个失败,其他人将能够承担负载。包含在高可用性群集中可确保任何DNS服务器资源的连续可用性,无论是主要还是辅助名称服务器,递归还是权威。在可公开访问的服务器的情况下,组织应在其域名注册中提供地理上不同的服务器,以确保防止物理本地化事件,以及路由多样性 – 优选地来自具有唯一自治系统号(ASN)的提供商 – 以防止大规模拒绝服务攻击可能会影响提供商提供DNS数据的能力。

应隐藏主服务器。承载任何区域主副本的服务器应该是隐藏的主要副本。这意味着它们只存在于将整个组织中的数据提供给辅助名称服务器; 它们未被列为任何区域的名称服务器,并且任何最终用户都无法访问它们。辅助名称服务器是用于回答查询的名称服务器; 主要名称服务器既不接受也不响应。

3、用户DNS查询。这有助于确保DNS数据的完整性,方法是将主要名称服务器的访问权限限制为负责维护服务器和驻留在服务器上的数据的人员。在外部可用的名称服务器的情况下,初选应该在防火墙后面,

在当地思考。尽可能使用组织用户本地的名称服务器。例如,具有多个分支机构或区域办事处的组织应在现场同时具有递归和权威的名称服务器,以便为这些位置提供服务,而不是依赖总部的一组名称服务器。这会在多个服务器之间分配查询负载,并有助于确保尽快解析名称。典型的网页可能包含数十个甚至数百个链接资源,每个链接资源可能需要DNS查找才能加载页面。最终用户和分配的名称服务器之间的高延迟可能会导致不必要的加载时间延迟,并可能增加服务台负载。

限制访问。区域传输应受到服务器上访问控制列表(ACL)和事务签名(TSIG)的保护以及防火墙ACL。只有负责维护和维护的员工才能访问主要名称服务器,而不仅仅是通过特权帐户管理,而是仅限制来自这些员工使用的主机的名称服务器的连接。辅助设备应拒绝所有区域转移请求。如果名称服务器提供权威数据,则它们也不应该作为递归服务器。这个 – 服务于权威数据的名称服务器也不能作为递归服务器 – 通过限制其攻击面来帮助确保可用性。应通过服务器本身的ACL以及基于防火墙的ACL来限制名称服务器的所有流量。这些ACL限制了服务器的流量,防止了某些类型的攻击,例如拒绝服务攻击,

4、保护数据完整性。在适当的时候,特别是对于可公开访问的区域数据,应实施域名系统安全扩展(DNSSEC)以确保所服务数据的完整性。DNSSEC对DNS数据进行数字签名,因此名称服务器可以在提供查询答案之前确保其完整性。根据互联网名称与数字地址分配机构(ICANN)的说法,DNSSEC的全面部署将有助于确保最终用户连接到与特定域名相对应的实际网站或其他服务。此验证通过公钥基础结构(PKI)进行:从根服务器到名称服务器的数字证书在DNS树的最顶端和最低端节点(即最终用户的名称服务器)之间形成信任链。

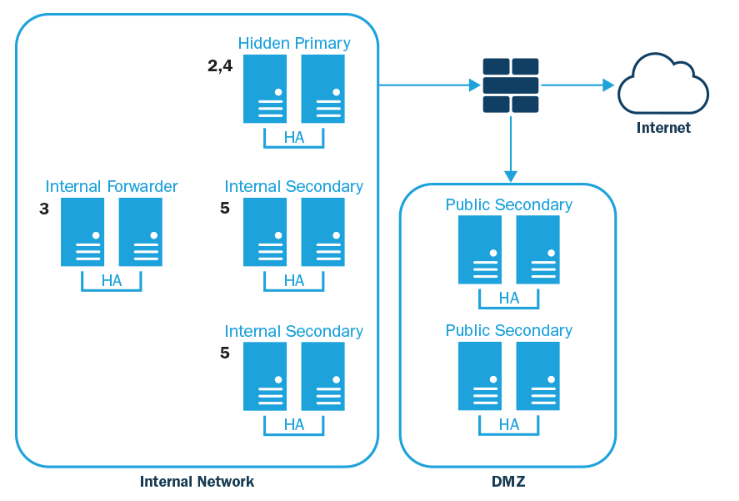

三、DMZ中公开可用的HA辅助设备。仅接受来自外部IP的查询。

1、内部DMZ防火墙后面的外部隐藏HA原色。仅接受公共辅助人员的查询和转移。实施适当的ACL并要求TSIG进行区域传输。只有管理员可以从一小组已知的内部IP远程访问。

2、内部HA转发器,旨在接受来自其他内部名称服务器的查询,以获取无法自行解析的外部名称。在防火墙内部,无法从Internet访问(通过ACL确保)。

3、内部隐藏的HA初选。仅接受来自内部辅助节点的查询和传输,以及来自授权DHCP服务器和正在使用的任何Active Directory服务器的更新。实施适当的ACL并要求TSIG进行区域传输。只有管理员可以从一小组已知的内部IP远程访问。

4、内部HA辅助。仅接受来自内部IP范围的查询。每个区域和/或分支应该是两个HA集(每个位置有两个辅助节点,每个辅助节点应该是HA对或集群)。所有内部辅助节点都配置为也转发到上面讨论的内部HA转发器,但仅限于那些不在辅助节点具有权威性的区域中的查询。

5、内部DHCP服务器应该将更新推送到隐藏的初选。

总结:

虽然总会有新的DNS相关攻击即将发生,但今天的许多现有攻击可以通过精心设计的DNS基础设施来消除或减轻,该基础设施适当地限制仅对那些对该服务有合法需求的人的访问,并且仅限于他们指定角色所需的数据。