PHP的WEB服务器一键搭建软件有哪些隐患?

安全团队发现有大量的云主机添加了一个“vusr_dx$”隐藏账号,而且也发现了大量云主机存在被异地登录的情况。

ARP欺骗又叫做ARP病毒,首先我们用通俗易懂的话讲解一下其含义。

两人各“情意绵绵”的恋人,通过写信进行沟通感情。它们委托一个人给两人来回间进行传递信件,就像邮局的功能。然后这位仁兄“狗粮”吃多了,心有不忿,中间把信件拆开把内容进行涂改,再密封好送回去。两人得到的都不是原来的信件,是修改过后的。最终因为言语不和而分手了,那个始作俑者还暗暗偷笑,这就是ARP欺骗。

官话:在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在TCP/IP协议中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。– Extracted from WikiPedia.

在局域网中通信时使用的是MAC地址,而不是常见的IP地址。所以在局域网的两台主机间通信时,必须要知道对方的MAC地址,这就是ARP协议要做的事:将IP地址转换为MAC地址。

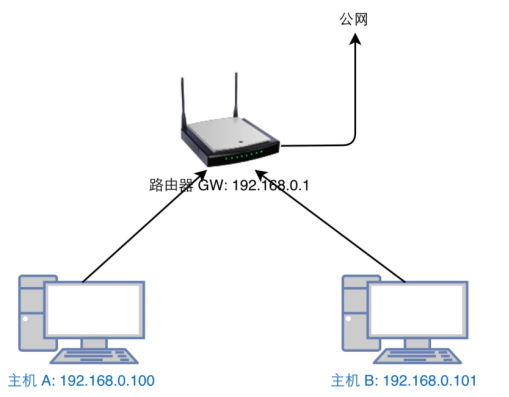

我们以 A 主机 ping 8.8.8.8 为例:

主机 A 上执行 ping 8.8.8.8

主机 A 准备根据默认路由将数据包发送给 192.168.0.1, 但是最开始的时候主机 A 不知道 192.168.0.1 的 Mac 地址, 所以主机 A 广播一条 ARP Request, 询问 192.168.0.1 的 Mac 地址是什么

路由器收到该 ARP 请求, 发现自己是 192.168.0.1 于是向主机 A 回复一条 ARP Reply, 告诉主机 A 192.168.0.1 的 Mac 地址是 xxxGW.

主机 A 收到该 ARP Reply, 并使用该 Reply 中的 MAC 地址封一个 ICMP Request 包, 然后将包发出去

路由器收到该 ICMP 包, 发现目标 IP 是公网 IP, 便将该包放送到公网, 公网返回 ICMP Reply 给路由器

路由器准备将 ICMP Reply 发送给 192.168.0.100, 但是同第2步, 路由器最开始的时候也不知道 192.168.0.100 的 Mac 地址是多少, 所以路由器会广播一条 ARP Request, 询问 192.168.0.100 的 Mac 地址是什么

主机 A 收到 ARP Request, 发现自己是 192.168.0.100, 于是向路由器回复 ARP Reply, 告诉路由器 192.168.0.100 的 Mac 地址是 xxxA.

路由器收到 ARP Reply, 并使用该 Reply 中的 MAC 地址将第5步收到 ICMP Reply 包重新封包, 并发送出去

主机 A 收到 ICMP Reply

ARP欺骗的攻击方法

中间人攻击

中间人攻击(man in the middle attack)是最典型攻击之一,当一个中间人攻击完成以后,一个恶意用户将在两台相互通信的目的主机之间。这样他就可以完成网络数据包(以太网数据包)

嗅探与分析,中间人计算机将在两台相互通信的目的主机之间转发帧数据包,而两台目的主机对此毫无察觉。

这种攻击方式不仅对计算机有效,还可以扩展到路由器与网关设备,从而在路由器与主机之间使用中间人攻击。

广播攻击

如果以太网帧的目的地址为FF:FF:FF:FF:FF:FF,则该以太网数据帧为广播帧,网段中所有的计算机都会收到该广播帧,公共扫描网络上的主机,发送假的ARP应答报文,设定网关的MAC地址为广播地址,所有发送到该网关的数据将被广播发送,导致网络嗅探攻击。

拒绝服务攻击(DOS)

通过更新ARP缓存表,插入一条不存在的MAC地址记录匹配一个目的IP,将会知道该帧数据被丢弃,从而导致主机不能接受到数据包产生拒绝服务攻击效果,它其实是中间人攻击成功以后,中间人离开之后而产生的后中间人攻击效应。

会话劫持

连接劫持(会话劫持)是一种类似中间人攻击的方法,当两台计算机相互连接时,中间人通过ARP欺骗,完成连接劫持。连接劫持一个简单例子是连接劫持者控制一个远程主机登录连接之后,开始进入远程主机,获取相关资料。

三、ARP欺骗的防御办法

1、在客户端使用arp命令绑定网关的IP/MAC(例如arp -s192.168.1.1 00-e0-eb-81-81-85),在主机绑定网关MAC与IP地址为静态(默认为动态),命令:arp -s 网关IP 网关MAC

2、在交换机上做端口与MAC地址的静态绑定。

3、在路由器上做IP/MAC地址的静态绑定。

4、使用arp服务器定时广播网段内所有主机的正确IP/MAC映射表。

5、及时升级客户端的操作系统和应用程序补丁。

6、升级杀毒软件及其病毒库。

7、使用ARP防火墙