云计算的网络安全挑战和机遇

随着越来越多的数据中心管理者转向私有云、公共云以及混合云基础设施,面临着新的安全挑战,而云计算也提供了新的技术来帮助应对安全挑战。

工作一天之余,您满身疲惫的回到家中,然后打算为自己做一顿美美的晚餐。你洗完菜,切成段……一切工作完毕后就等着下锅,当通打开电源的一瞬间满屋子都变的漆黑。此时你的内心的崩溃的,猜测肯定是“保险丝”烧断了。

在DDoS攻击中发生了几乎相同的过程。将“电流”改为“信息流”,将“菜”改为“服务器”,您已经了解了基本原理。

说白了,黑客就是用大量流量把您服务器带宽占满了,此时哪些想要通过正常渠道访问的用户,他们进不去……

如果您想了解DDoS攻击,您可以阅读《DDOS攻击原理,纯干货》

DDoS代表什么?

DDoS攻击是“分布式拒绝服务”的缩写,是更简单的拒绝服务攻击的兄弟。

这些练习的目的是要摧毁一个网站或服务,通常是用比受害者网站所能处理的更多的信息来淹没网站或服务。

DoS攻击通常只从一个源(比如PC或其他联网设备)发送信息,但DDoS攻击使用成千上万个源来淹没其目标。这使得它比其较小的兄弟姐妹更强大几个数量级。

DDoS黑客多少流量能打垮一个网站?

根据这研究评测,82%的攻击持续不到4小时。就攻击流量而言,34%的DDoS在100 MB到1GB之间,只有5.3%超过了10 GB/s。

1GB/s的DDos足以摧毁大多数网站,因为它们的数据托管根本无法提供足够的带宽来保持网站在线。

如今,甚至一些连一些不会编码的新手黑客,也可以使用强大的僵尸网络,这种网络可以100 GB/s的速度淹没目标。这种类型的威胁并没有消失,恰恰相反它只会变得比以前更强大,更容易被广泛使用。

即使是业余黑客,现在也可以使用僵尸网络发起100 GB/s的dDoS攻击。

为什么会有人这么做?

与其他类型的网络攻击相比,DDoS攻击混乱、破坏性过强,主要其利用的是计算下协议漏洞,所有计算机安全防卫防火墙都不能完全避免,因此网络犯罪分子可能会利用这些武器来对付他们的竞争对手。

一般情况下,DDoS黑客将其作为敲诈的一种形式,受害者必须支付费用才能停止拒绝服务。

此外,DDoS攻击还可以充当烟幕,隐藏真正的游戏结束,例如用恶意软件感染目标或提取敏感数据。

在很多情况下,DDoS黑客并没有什么具体性目的,完全是为了开心好玩。甚至就是想测试自己的能力,找一下网站试试水而已。

僵尸网络

僵尸网络是被恶意软件感染的计算机或其他与互联网相连的设备的集合,现在响应中央计算机的命令和命令,称为命令和控制中心(CommandandControlCenter)。

大型僵尸网络有数以百万计的设备组成的网络,而大多数用户都不知道他们的设备被破坏了。

通常,僵尸网络被用于各种各样的非法活动,如发送垃圾邮件、网络钓鱼或加密货币挖掘。

然而,也有一些可以租给出价最高的人,他们可以用任何看似合适的方式使用。通常情况下,这意味着DDoS攻击。

DDoS程序和工具

无法进入僵尸网络的小规模黑客必须依靠自己的电脑。这意味着使用专门的工具,可以将互联网流量引导到特定的目标。

当然,一台计算机可以发送的通信量很小,但却是数百或数千名用户的众包,而事情的范围突然扩大了。

匿名者成功地运用了这一特殊策略。简而言之,他们向他们的追随者发送一个电话,要求他们下载一个特定的工具,并在特定的时间活跃在消息板上,比如IRC。然后,他们同时攻击目标网站或服务,将其打倒。

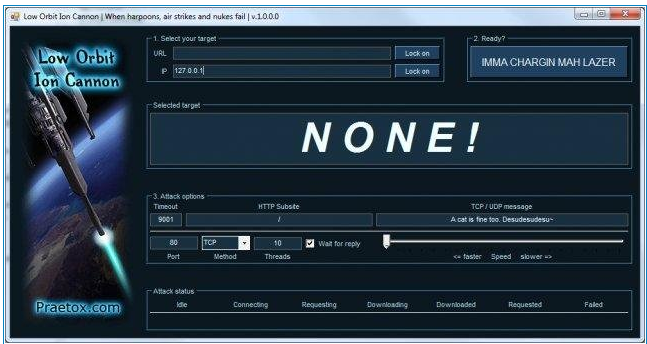

以下是恶意黑客用来执行拒绝服务攻击的工具示例列表:

Low Orbit Ion Cannon, shortened to LOIC

XOIC

HULK (HTTP Unbearable Load King)

DDOSIM – Layer 7 DDoS Simulator

R-U-Dead-Yet

Tor’s Hammer

如何使用cmd对IP进行DDoS

最基本和最基本的拒绝服务方法之一称为“ping of Death”,并使用命令提示符将数据包淹没在Internet协议地址中。

由于其小规模和基本性质,平的死亡攻击通常是最好的针对较小的目标。例如,攻击者可以针对:

a)一台计算机。然而,要想取得成功,恶意黑客必须首先查找设备的IP地址。

b)无线路由器。将数据包塞满路由器将阻止它向连接到它的所有其他设备发送Internet流量。实际上,这将切断使用路由器的任何设备的Internet访问权限。

为了发起ping拒绝服务攻击,恶意黑客首先需要查找受害者的计算机或设备的IP。这是一个相对简单的任务不过。

死亡的平规模很小,而且相当基本,所以它对特定的设备大多是有效的。然而,如果多台计算机结合在一起,那么其中一小部分就有可能在没有适当基础设施的情况下摧毁一个小型网站来应对这一威胁。

发送无数请求

攻击者可以使用谷歌电子表格不断要求受害者网站提供存储在缓存中的图像或PDF。使用脚本,他将创建一个永无止境的循环,其中谷歌电子表格不断要求网站获取图像。

这大量的请求淹没了网站,并阻止它向外发送流量给访问者。

与其他拒绝服务策略不同的是,这种方法不会发送大量的信息包来淹没网站,而是会发出数据请求,而这些请求要小得多。

换句话说,攻击者不需要依赖相当大的僵尸网络或成千上万的其他用户来达到类似的效果。

信息流攻击

在大多数情况下,客户端设备和服务器之间传输的信息太大,不能一条条地发送。因此,数据会被分解成较小的数据包,然后在到达服务器后再重新组装。

服务器通过一个名为“偏移”的参数知道重新组装的顺序。把它看作是制作乐高玩具的指导。

泪滴攻击所做的,是在服务器上发送没有意义的数据包,并且具有重叠或功能失调的偏移参数。服务器尝试根据恶意偏移量参数对数据进行排序,但失败。这很快就消耗了可用的资源,直到它停止运转,从而摧毁了它的网站。

放大DDoS攻击

为了最大化每个数据字节,恶意黑客有时会使用DNS反射攻击来放大洪水。

这是一个多步骤的过程:

攻击者将通过伪造其IP地址来假定受害者的身份。

使用伪造身份,他将发送无数DNS查询到一个开放的DNS解析器。

DNS解析器处理每个查询,然后将信息发送回身份被窃取的受害者设备。然而,DNS解析器发送的信息包比它收到的查询要大得多。

在放大过程中,每1字节的信息就会变成30或40字节,有时甚至更多。使用有几千台计算机的僵尸网络进一步放大这一点,最终你可以向一个站点发送100个千兆字节的流量。

转载请注明:小猪云服务器租用推荐 » 知己知彼,DDos黑客攻击手段大全