云服务器被攻击怎么办?不怕,找准攻击类型对症下药

云服务器被攻击怎么办?这个时候不要慌张,找准“病根”才能对症下药!

五个最着名的DDoS攻击案例

近年来,DDoS攻击的频率和严重程度都在增加。在这里我们分享一下DDoS攻击案例。

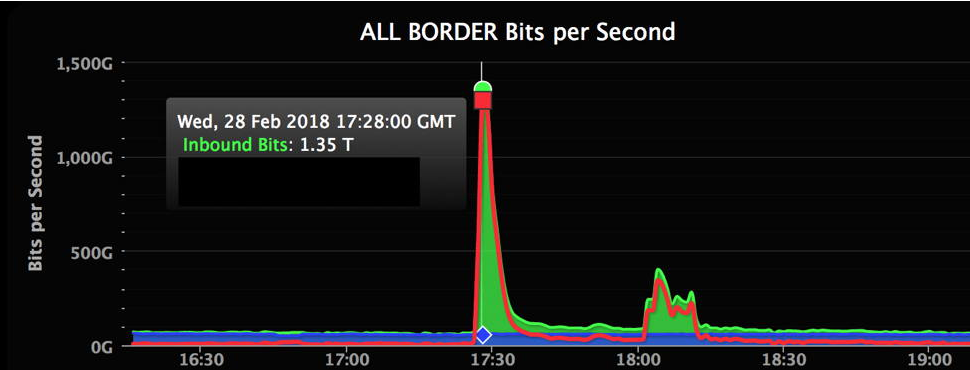

1. GitHub:1.35 Tbps

2018年2月28日,GitHub–一个受欢迎的开发者平台,遭遇突然的流量冲击程度是创纪录的。

在此图表中,您可以看到正常流量级别与攻击级别之间存在多大差异:

1.GitHub DDoS攻击

更糟糕的是,GitHub并没有完全没有准备好进行DDoS攻击,他们根本无法知道会发生这种规模的攻击。

正如GitHub在上述事件报告中所解释的那样,“在过去一年中,我们已经为我们的服务器设施部署了额外的DDoS攻击策略。在此期间,我们的抗攻击能力增加了一倍以上,这使我们能够承受这些流量的攻击,而不会对用户造成影响……即使如此,攻击还是对我们服务器造成极大的负荷。“

2.针对香港的流量攻击:500 Gbps

该PopVote DDoS攻击是在2014年进行了有针对性香港民主选举的一场攻击。

为响应他们的活动,攻击者向Occupy Central的三个网络托管服务以及两个独立网站PopVote(一个在线模拟选举网站)和Apple Daily(一个新闻网站)发送了大量流量。由Occupy Central拥有提供。

该攻击使用伪装成合法流量的数据包攻击服务器,并且执行时不是一两个,而是五个僵尸网络。这导致峰值流量水平达到每秒500千兆。

3. CloudFlare:400 Gbps

2014年,安全提供商CloudFlare被大约每秒400千兆位的流量猛烈抨击。该攻击针对的是单个CloudFlare客户和欧洲的目标服务器,并借助于网络时间协议(NTP)中的漏洞启动,该漏洞是用于计算机时钟同步的网络协议。即使攻击只针对CloudFlare的一个客户,它也是如此强大,以至于它影响了CloudFlare自己的网络。

此攻击说明了一种技术,攻击者使用欺骗性源地址向受害者发送大量NTP服务器的响应。这被称为“反射”,因为攻击者能够镜像和放大流量。

袭击发生后不久,美国计算机应急准备小组解释说,NTP放大攻击“特别难以阻止”,因为“响应是来自有效服务器的合法数据”。

垃圾邮件:300 Gbps

2013年,针对非营利性威胁情报提供商Spamhaus发起了DDoS攻击。虽然Spamhaus作为一个反垃圾邮件组织,曾经并且经常受到威胁和攻击,但这个DDoS攻击足以让他们的网站脱机,以及他们的部分电子邮件服务。

就像上面提到的2014年对CloudFlare的攻击一样,这次攻击利用反射来使Spamhaus的服务器超载每秒300千兆位的流量。

这次袭击发生在一家名为Cyberbunker的荷兰公司的成员身上,该公司在将Spamhaus列入黑名单后将其定为目标。

5.美国银行:60 Gbps

在2012年,美国银行高达高达六个僵尸网络系列DDoS攻击。受害者也单单是小城镇银行:包括美国国家银行银行,花旗集团和PNC银行。

这次袭击是由数百个被劫持的服务器进行的,每个服务器每秒创造超过60千兆位流量的峰值流量攻击。

当时,这些攻击在持久性方面是独一无二的:犯罪者不是试图执行一次攻击然后撤退,而是通过多种方法攻击他们的目标,以便找到一个有效的攻击目标。因此,即使银行能够处理几种类型的DDoS攻击,他们也无法对付其他类型的攻击。

如何防止DDoS攻击

正如您在查看五个最着名的攻击后所看到的那样,DDoS攻击并没有消失。而实际上,它们只会变得更大,更具破坏性。因此,你可以从已经发生的攻击中学习,以防止自己成为受害者。

以下是如何开始考虑DDoS保护:

选择部署模式

主动和被动DDoS部署模式都有好处,您选择哪一种取决于您的业务目标。

主动模式提供最高分辨率的检测功能,通常用于语音,视频和游戏等实时应用。使用主动模式,检测始终处于打开状态,并且您将获得一个内联工具,通过数据包分析提供100%的可见性。

另一方面,反应模式通过分析元数据以及利用交换机和边缘路由器可用的流数据来检测异常。反应模式比主动模式更具成本效益,但它没有实时响应的能力。

DDoS检测方法

在DDoS检测方面,有许多不同的方法可供选择

流采样:在流采样中,路由器对数据包进行采样,然后导出包含有关这些数据包的信息的数据报。几乎所有路由器都支持这种类型的技术,而且它具有高度可扩展性,使其成为一种流行的选择。但是,此方法仅为您提供有限的流量快照,并且不允许进行详细分析。

数据包分析:当在路径中部署高性能DDoS缓解设备时,它可以立即检测并缓解异常。这种类型的设备连续处理所有传入流量,并且还可以处理所有传出流量 – 这分别称为非对称和对称处理。

镜像数据包:虽然镜像数据包不在流量路径中运行,但它们提供了深入分析的全部细节,并且可以快速检测异常。这种方法的唯一缺点是难以扩大规模。

用于DDoS防御的分析的可扩展性

无论您选择哪种部署模式和检测方法,如果您无法扩展以充分保护整个网络,那么这一切都将是徒劳的。毕竟,DDoS攻击的工作原因是它们可以引发大量流量,因此您的缓解系统需要能够处理大量数据包。

您还应该牢记分析基础架构的可扩展性。例如,流量采样方法可以轻松扩展,但它牺牲了粒度和缓解速度。同时,镜像数据包肯定提供粒度,但它们不易扩展。

选择最佳DDoS保护

有这么多选择,选择适合您公司和预算的DDoS保护解决方案并不总是那么容易。

在选择解决方案时,您应该注意以下事项:

精确性:在保护自己免受DDoS攻击时,它可能看起来像解决方案的精确度是它能够击倒舱口并抵御风暴的次要因素。然而,事实并非如此:为了有效地保护您的网络,解决方案必须能够精确地解析流量,以便正确区分攻击机器人与合法用户。

外形:一些DDoS解决方案作为一种通用型产品提供,对于小型组织而言通常成本过高,而对于大型组织而言则不合适。因此,寻找提供各种外形的解决方案。

可扩展性和广度:根据您所处的业务类型,您可能依赖于您的DDoS解决方案来保护许多下游业务客户。因此,一个好的解决方案应该能够保护您的客户以及您的基础架构。

部署灵活性:如前所述,有两种类型的部署模式:主动模式和被动模式。一个本身并不比另一个好,并且它们可以根据您的目标提供有价值的目的,因此请确保您选择的解决方案可以使用任何一种模式。

自动升级响应:效率在业务的各个方面都很重要,因此您的DDoS解决方案也应该是高效的。普通的流量和全面的DDoS攻击之间的区别,并相应地调整其缓解。

可编程API:虽然DDoS解决方案易于使用非常重要,但同样重要的是它们具有完全可定制的应用程序编程接口(API)。可编程API有助于自动化和快速交付防御,应用程序和虚拟基础架构,这对于使用敏捷SecOps或DevOps模型的组织至关重要。

如果您坚持要求满足所有这些要求的解决方案,那么您将更好地防御DDoS攻击。很明显,随着时间的推移,DDoS攻击只会越来越大,越来越强大,但幸运的是,DDoS解决方案也是如此逐渐变强。

本文内容取材互联网,云小编整合加工,感谢各路大神的辛勤劳作。

转载请注明:小猪云服务器租用推荐 » 资深工程师告诉您历史上DDoS流量攻击的五大案例